문제명 : Find Key

분류 : MultiMedia Forensic

Hint1 : docx 파일을 비교하시오.

Hint2 : Extra_Filed_Entry

[*] 문제풀이 환경

-운영체제 : Windows 10x64

-사용도구 : Hex Editor, ooXml, Steganography v4

문제풀이

1) 문제 파일을 열어 확인

파일을 열어 보면 각종 사진들이 있는 것을 알 수 있다.

스테가노그래피 문제에서 흔히 사용되는 확장자 변조를 확인하기 위해서 Hex Editor로 시그니처를 확인해보자.

2) 확장자 변조 확인을 위한 Hex Editor를 이용한 시그니처 확인

시그니처는 [50 4B 03 04] 로 zip 파일의 시그니처와 동일하며, docx는 압축 파일구조를 따르는 문서이다.

그러므로 확장자를 docx에서 zip으로 바꾸고 확인해보자.

※ 파일 시그니처

| File type | Header Signature | Footer Signature |

| JPEG | FF D8 FF E0 FF D8 FF E8 |

FF D9 |

| GIF | 47 49 46 38 37 61 47 49 46 38 39 61 |

00 3B |

| PNG | 89 50 4E 47 0D 0A 1A 0A | 49 45 4E 44 AE 42 60 82 |

| 25 50 44 46 2D 31 2E | 25 25 45 4F 46 | |

| ZIP | 50 4B 03 04 | 50 4B 05 06 |

| DOCX | 50 4B 03 04 14 00 06 00 | 50 4B 05 06 |

| ALZ | 41 4C 5A 01 | 43 4C 5A 02 |

| TXT | ||

| MP3 | 49 44 33 03 | |

| HWP | D0 CF 11 E0 A1 B1 1A E1 | |

| JAR | 4A 41 52 43 53 00 |

3) 파일 확장자를 docx에서 zip으로 변경

4) 디렉터리를 확인해보면

_rels, docProps, word, Content_types.xml 파일들이 존재하고 있다.

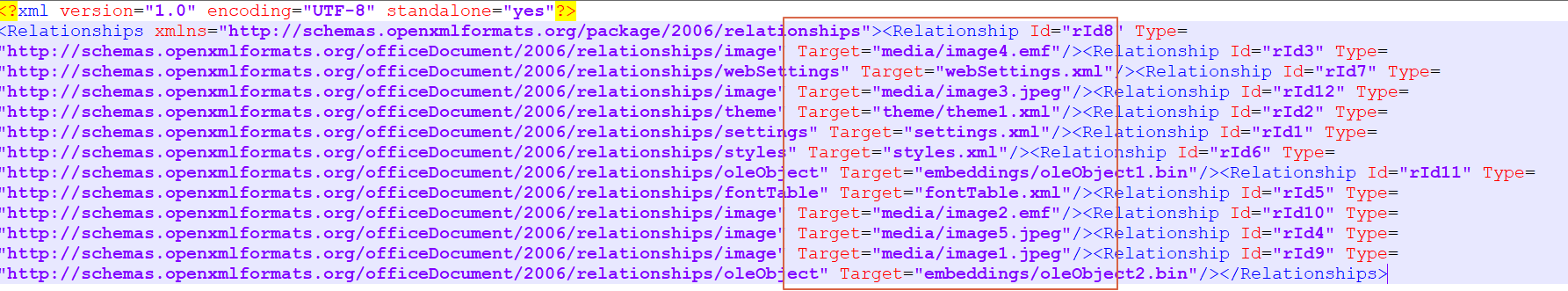

파일들을 확인 중 word 폴더의 _rels 폴더에 document.xml.rels 라는 파일 중 특이한 점을 발견했다.

document.xml.rels는 ID와 각 데이터의 연결 정보를 확인할 수 있는 파일인 것이다. 표시된 부분을 확인하면 관계 맺어졌던 파일들의 목록을 확인 가능하다.

5) Word 폴더를 계속 탐색중에 Medir 폴더에서 Zip로 바꾸기전 docx에서 확인할 수 있던 사진들을 확인 가능했다.

그런데 image6.emf 파일만 제대로 열리지 않는다. 또한 document.xml_rels에서도 image6.emf 는 확인이 불가했다.

숨기려고 한 의도가 있는거 같다. 이 파일을 복구해보자.

6) 확장자 변조가 의심되니 Hex Editor로 해당 파일을 확인해보자.

해당 파일의 시그니처는 [50 4B 03 04 14 00 06 00]으로 docx의 시그니처이다. docx로 확장자를 변경해 파일을 확인해보자.

7)image6의 확장자를 docx로 변경하여 파일 내용을 확인하였다

'2013'의 빨간글씨를 확인할 수 있다.

지금까지 Hint 1을 이용하였는데 아직 Hint2가 남아있다. 추가적으로 분석을 진행해보자.

Hint2를 통해 Extra Field에 데이터가 은닉되었을거 같다는 느낌이 든다.

※ Extra Field

.docx, .pptx, OOXML(Office Open Xml) 으로 Office 문서용 XML 기반 형식이다. 해당 파일 구조에는 파일 이름 뒤에 추가적인 정보를 저장하는 Extra Field 존재한다. Hex Editor로 열었을 때 파일이름 뒤에 표시한 영역부터가 Extra Field 이다.

8) Hex Editor로 image6.docx 파일의 Extra Field를 확인해보자.

9) OOXML 구조의 데이터 Extra Field 에 데이터를 은닉, 추출하는 기능을 제공해조는 ooXML Steganography v4 이용하여 은닉된 정보를 추출해보자. ooXML_steganograpyh_UnHider_x64.exe를 실행시켜 image6와 복호화키로 추정되는 '2013'을 넣고 Unhide data를 눌러보자.

10) 추출된 Stego_unpack_14.11.2021_15.14.20.txt 를 열어 확인 키 값을 확인하자

키값은 비밀!

'Forensic > CTF' 카테고리의 다른 글

| Forensic CTF(3) - Find Key(Black) (0) | 2021.11.14 |

|---|---|

| Forensic CTF(1) - Find Password (0) | 2021.11.09 |